Czym jest exploit kit

Czym są exploit kity? Jak działają? Jakie są typowe etapy zakażenia exploit kitem? Jakie exploit kity są obecnie popularne? Jak się bronić przed exploit kitami? Na te i inne pytania postaramy się odpowiedzieć w tym artykule.

Exploit kit lub inaczej exploit pack, to narzędzie, wykorzystywane do automatycznej infekcji malware. Najczęściej skanuje przeglądarkę w poszukiwaniu podatności, a następnie dokonuje ataku w celu zdobycia kontroli nad systemem.

Historycznie exploit kity były jednym z ulubionych sposobów do dystrybucji i dokonywania ataków przy pomocy malware. Zaczęły się pojawiać na czarnym rynku w okolicach 2006 roku. Typowy exploit kit składa się z panelu administratora i zbioru podatności, które jest w stanie wykorzystać. Obecnie na rynku dostępnych są dziesiątki exploit kitów, wykorzystujących setki podatności.

Exploit kity nieco straciły na popularności. W ostatnich latach doszło do aresztowań autorów tego typu złośliwego oprogramowania. Developerzy przeglądarek zwracają dużo większą uwagę na ich bezpieczeństwo, co znacznie utrudnia wynajdowanie nowych podatności. Mamy do czynienia również, z czynnikami ekonomicznymi. Wykorzystanie nowych podatności w relatywnie tanich exploit kitach jest obecnie mniej opłacalne niż wykorzystanie ich w inny sposób.

Istnieją trzy główne powodu popularności exploit kitów wśród hakerów. Po pierwsze zakażenie tego typu jest dosyć nieinwazyjne — dochodzi do niego przy zwykłym przeglądaniu internetu przez ofiarę. Po drugie, tego typu atak jest w pełni zautomatyzowany, co umożliwia masowe zarażenia. Po trzecie, są łatwe w użyciu.

Ewolucja exploit kitów

Exploit kity zostały zanotowane przez analityków malware w 2006 roku. WebAttacker i Mpack pochodzący z Rosji to dwa pierwsze przypadki. Cena oscylowała w okolicach 20 dolarów. Następnie na rynku pojawił się Neosploit, który dodatkowo oferował narzędzia analityczne i trackujące.

Jednym z najbardziej zaawansowanych EK był Angler, który pojawił się w 2013 roku. Wykorzystywał bugi w Adobe Flash, Microsoft Silverlight, Java, i ActiveX. Angler stał się najpopularniejszym tego typu narzędziem w ciągu paru lat, by w 2015 roku być odpowiedzialnym za 80% infekcji Exploit kitami. Szacuje się, że autorzy mogli zarabiać przy jego pomocy nawet do 60 milionów rocznie.

Czym zakażają exploit kity?

Tu właściwie nie ma żadnych ograniczeń i zakażenia w danym czasie są mocno skorelowane z ogólnym rozkładem ataków w danym czasie.

Do jakich zakażeń dochodzi obecnie?

- Ransomware

- Trojany Bankowe

- Keyloggery

- Rootkity

- RATs (Remote Access Trojans)

Typowe etapy infekcji przy pomocy exploit kitu

Krok 1: Pierwszy Kontakt

Najczęstszym początkowym wektorem ataku jest zakażona strona. Hakerzy dokonują iniekcji zakażonego kodu, który kieruje ruch na serwery z EK.

Do skłonienia ofiary do kliknięcia w złośliwy link również używany jest phishing i inżynieria socjalna.

Kolejnym spotykanym początkiem zarażenia jest malwertising (reklamy znajdujące się na legalnych stronach, zawierające złośliwy kod).

Krok 2: Przekierowanie

Ruch ze złośliwych kliknięć jest filtrowany. Dla przykładu hakerzy mogą wybrać ofiary z danego obszaru geograficznego lub posiadający partykularny system. Przefiltrowany ruch kierowany jest na serwer z exploit kitem.

Przekierowania dokonywane są często przy pomocy złośliwych "iframe". Iframe pomaga załadować kod na danej stronie z zewnętrznego źródła. W ten sposób może dojść do przekierowania, które nie wymaga żadnej interakcji ze strony ofiary.

Krok 3: Exploit

Gdy ofiara trafi na stronę EK przeglądarka i system operacyjny zostaje sprofilowany. Dokonuje się tego, zwykle, przy pomocy JavaScriptu. Sprawdzane jest również, czy przeglądarka nie działa w maszynie wirtualnej (VM). Może dojść tu także do sprawdzenia, pod względem obecności w systemie, znanego oprogramowania antywirusowego.

Po przejściu danych kontroli (np. system nie jest wirtualną maszyną) EK szuka podatności dostępnych dla danego profilu. Jeśli taka luka zostanie wykryta, dochodzi do kolejnego kroku.

Krok 4: Infekcja

Po znalezieniu podatności dochodzi do zakażenia systemu ofiary, a następnie odpaleniu finalnego kodu malware (np. ransomware).

Ekosystem

Kupiec / Haker

Kupiec kupuje kod odpowiedzialny za instalacje panelu administratora. To po jego stronie pozostaje początkowy punkt ataku. Zwykle jest to zarażona prawdziwa strona, która będzie przekierowywała ruch na stronę exploit kitu. Po stronie kupca pozostaje również wybór finalnego malware.

Producent / Autor EK

Po stronie producenta jest development EK, rozwijanie go, dodawanie nowych podatności. Autor kontroluje również serwery, w tym serwery proxy, na których znajduje się EK.

Ofiara

Ofiara najczęściej trafia na zainfekowaną stronę, przeglądając internet. Zostaje przekierowana na serwer, na którym znajduje się finalny exploit. Trzeba pamiętać, że początkowy wektor ataku nie musi być zainfekowaną stroną. Link, który przekierowuje do EK, może być dostarczony dowolnym sposobem, np. przy pomocy phishingu.

Najpopularniejsze exploit kity w 2020 roku

RIG EK

Jeden z najstarszych exploit kitów. Najczęściej infekuje ransomware i trojanami bankowymi.

Fallout EK

Fallout EK po raz pierwszy został zaobserwowany pod koniec roku 2018. EK wykrywa, czy użytkownik korzysta z Internet Explorera, a następnie przekierowuje ruch na zakażoną stronę główną. Fallout EK infekuje ransomware (GrandCrab), AZOrult i innymi infekcjami typu RAT (Remote Access Trojan).

Spelevo EK

Spelevo został wykryty poraz pierwszy w 2019 roku. EK ten infekuje najczęściej trojanami bankowymi i ransomware.

Inne

Inne mniej popularne obecnie exploit kity to: KaiXin EK, Terror EK, Underminer EK, czy Grandsoft EK.

Jak wygląda exploit kit od środka? Analiza RIG EK

RIG EK wyciekł w 2015 roku, dzięki czemu mamy możliwość zobaczyć jak wygląda EK od środka. Trzeba pamiętać, że jest to dość stary wariant, ale funkcjonalność nie różni się od EK dostępnych obecnie.

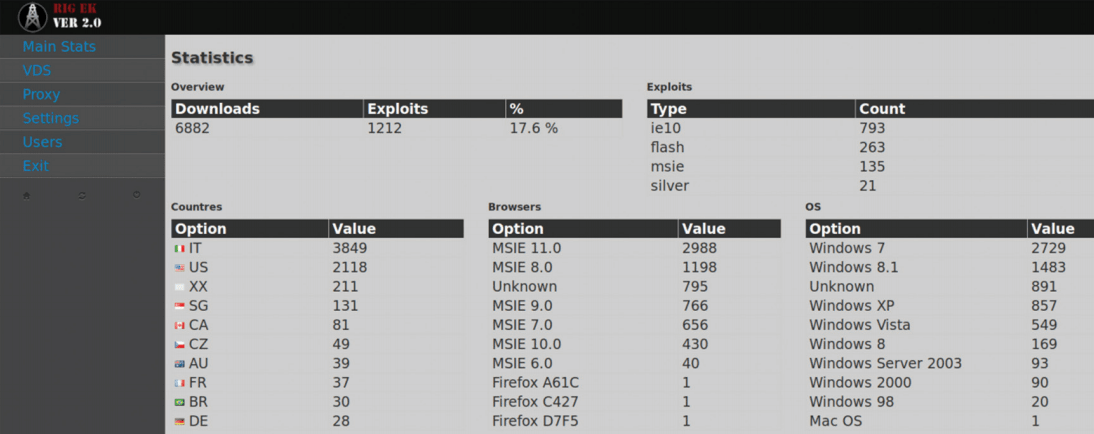

Po zainstalowaniu RIG EK z kodu źródłowego na serwerze zainstalowana zostaje panel administracyjny, kierujący bezpośrednio do strony ze statystykami.

Jak widać, panel pokazuje dane statystyczne na temat zakażeń.

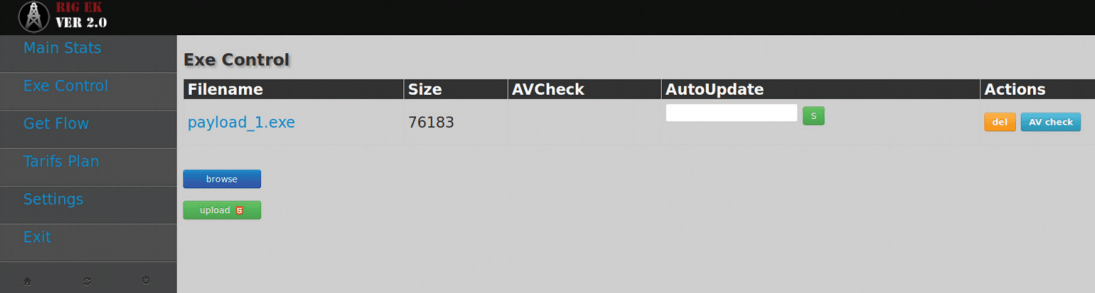

Główną funkcjonalnością EK jest możliwość dodania własnego ładunku. By tego dokonać, wystarczy wgrać odpowiednie pliki. W tym przypadku EK umożliwia sprawdzenie wykrycia naszego payload-u przy pomocy serwisu scan4you. Jako ciekawostkę można wspomnieć, że autor scan4you odsiaduje właśnie 35 lat w więzieniu.

Aresztowania związane z exploit kitami

AlexUdakov — The Phoenix

Autor The Phoenix o pseudonimie AlexUdakov został aresztowany 2013 roku przez rosyjskie służby.

Dmitry "Paunch" Fedotov — Blackhole

Autor jednego z najpopularniejszych exploit kitów, w tamtym czasie, został aresztowany w 2013 roku i skazany na 7 lat więzienia.

Gang Lurk — Angler

Lurk to rosyjska grupa kryminalna odpowiedzialna za stworzenie trojana Lurk, a także jednego z najpopularniejszych exploit kitów. Angler swoją popularność zawdzięczał dużą skutecznością i częstymi uaktualnieniami. W 2016 roku doszło do aresztowania 50 członków gangu.

Jak bronić się przed exploit kitami?

Wykrycie tego typu ataków nie należy do rzeczy trywialnych. Exploit kity cały czas zwiększają przestrzeń ataku, ciągle dodając do swojego arsenału nowo wykryte podatności.

Jak więc zwiększyć swoje bezpieczeństwo?

Antywirus

Antywirus jest podstawowym narzędziem obrony przed hakerami. Część z antywirusów posiada moduły, które skupiają się przed atakami webowymi. Należy pamiętać o aktualizacjach programu antywirusowego.

Restrykcje sieciowe

Należy używać firewalla sieciowego. Mamy również możliwość blokowania ruchu. Dosyć ważnym jest zablokowanie wyświetlania się reklamy — obecnie dosyć często dochodzi do ataków przy pomocy malwertisingu.

Aktualizacje

Każdy element systemu powinien być aktualizowany na bieżąco.

Odinstalowanie zbędnego oprogramowania

Nie powinniśmy używać, żadnej technologii, która nie jest niezbędnie potrzebna, a szczególnie uważać na te, które znane są z podatności (Flash).

Whitelisting aplikacji

Tego typu rozwiązanie pozwala na egzekucję w systemie tylko wybranym programom (znajdującym się na „białej liście”). Skutecznie obniża to efektywne działanie exploit kitom, nawet jeśli uda im się przedrzeć przez inne zabezpieczenia.

Edukacja

Pracownicy powinni by edukowani w sposób ciągły.